作者:

Eric Farmer

创建日期:

9 行进 2021

更新日期:

1 七月 2024

内容

间谍不仅仅存在于詹姆斯邦德电影中。计算机和企业间谍活动是现代世界中监视人和窃取数据的两种常见方法。也总是有被跟踪和监视的危险,特别是由于坚定和坚定的间谍可用的技术。如果您有理由相信您或您的公司正在被跟踪,有多种方法可以识别间谍。全副武装,以免成为入侵者的牺牲品。

脚步

方法 1 of 3:计算机间谍

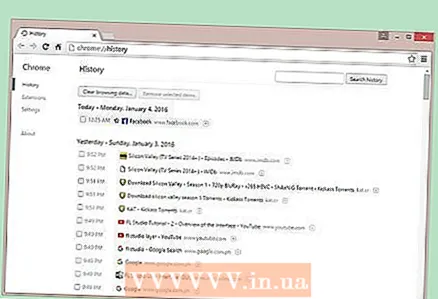

1 检查您的浏览器历史记录。 如果列表包含您未访问过的可疑站点或页面,则您的计算机可能正在被其他人使用。此外,如果搜索历史已被清除,而您尚未清除,则可能涉及其他人。在这种情况下,您会通过直接访问您的 PC 来监控。

1 检查您的浏览器历史记录。 如果列表包含您未访问过的可疑站点或页面,则您的计算机可能正在被其他人使用。此外,如果搜索历史已被清除,而您尚未清除,则可能涉及其他人。在这种情况下,您会通过直接访问您的 PC 来监控。 - 请记住在使用后关闭计算机,或设置一个包含字母、数字和符号的强密码,以保护您的设备免受未经授权的用户的攻击。

2 检查您的计算机是否有第三方软件。 此类程序在虚拟计算机网络上运行,并允许您在计算机打开时远程访问计算机。许多人使用 LogMeIn 或 GoToMyPC 等程序进行远程工作。如果您安装了这样的程序并且陌生人发现了您的登录信息,那么他将能够从远程位置访问您的 PC。

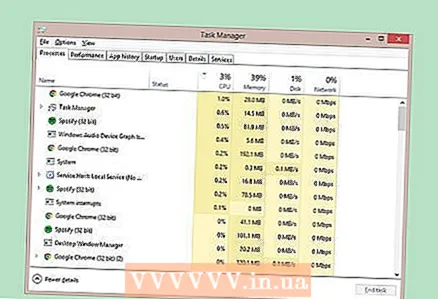

2 检查您的计算机是否有第三方软件。 此类程序在虚拟计算机网络上运行,并允许您在计算机打开时远程访问计算机。许多人使用 LogMeIn 或 GoToMyPC 等程序进行远程工作。如果您安装了这样的程序并且陌生人发现了您的登录信息,那么他将能够从远程位置访问您的 PC。  3 监控计算机和其他设备的速度。 如果速度开始下降,那么类似的情况可能是由于互联网对您的监视造成的。跟踪软件使用大量内存并降低计算机速度。查看在您的 PC 上运行的应用程序是否有不熟悉的程序。

3 监控计算机和其他设备的速度。 如果速度开始下降,那么类似的情况可能是由于互联网对您的监视造成的。跟踪软件使用大量内存并降低计算机速度。查看在您的 PC 上运行的应用程序是否有不熟悉的程序。 - Symantec、McAfee 和 Norton 等流行的商业防病毒程序可以检测恶意软件。

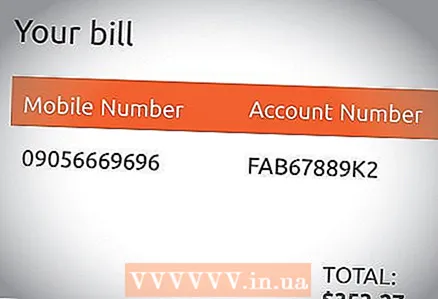

4 检查发票。 如果第三方可以访问您的设备,他们也可能可以访问您的个人信息,这些信息可用于窃取您的身份。此外,手机上的间谍软件使用 GPS 导航系统发送跟踪数据,这会增加移动话费。

4 检查发票。 如果第三方可以访问您的设备,他们也可能可以访问您的个人信息,这些信息可用于窃取您的身份。此外,手机上的间谍软件使用 GPS 导航系统发送跟踪数据,这会增加移动话费。  5 从不可信的网站下载。 从 Internet 上的页面下载数据时,请始终使用您的计算机安全系统来检查站点的可靠性。从标记为不安全的站点下载文件时,存在将您的计算机访问权限提供给第三方的风险。

5 从不可信的网站下载。 从 Internet 上的页面下载数据时,请始终使用您的计算机安全系统来检查站点的可靠性。从标记为不安全的站点下载文件时,存在将您的计算机访问权限提供给第三方的风险。

方法 2 of 3:企业间谍活动

1 重要的公司信息和数据访问。 想想你的竞争对手可能对什么类型的信息感兴趣。这可能是重要的研究、公司战略,甚至会计摘要。如果未经授权的人员获得此类信息,则情况可能包括公司间谍活动的所有迹象。

1 重要的公司信息和数据访问。 想想你的竞争对手可能对什么类型的信息感兴趣。这可能是重要的研究、公司战略,甚至会计摘要。如果未经授权的人员获得此类信息,则情况可能包括公司间谍活动的所有迹象。  2 合法和非法活动。 大多数情况下,企业间谍活动涉及对公开信息的搜索和分析。此类数据可能包括员工名单、未来事件或销售计划、公司结构的近期变化。通过合法途径获取信息的人可能对公司构成威胁,但仍不会进行犯罪活动。只有欺诈、入室盗窃和渗透、盗窃和其他非法活动是企业间谍指控和后续法律诉讼的原因。

2 合法和非法活动。 大多数情况下,企业间谍活动涉及对公开信息的搜索和分析。此类数据可能包括员工名单、未来事件或销售计划、公司结构的近期变化。通过合法途径获取信息的人可能对公司构成威胁,但仍不会进行犯罪活动。只有欺诈、入室盗窃和渗透、盗窃和其他非法活动是企业间谍指控和后续法律诉讼的原因。 - 一些员工可能会不经意间在社交网络上的个人页面上发布信息,报告办公室的情况、招聘或解雇。此类信息对于公司间谍非常有用,并且数据将以完全合法的方式获得。

3 注意陌生的面孔。 大楼或办公室里有你不认识的人吗?在许多公司,不可能记住所有员工的面孔,因此陌生人可以通过后门潜入大楼或与组织的其他成员一起进入。

3 注意陌生的面孔。 大楼或办公室里有你不认识的人吗?在许多公司,不可能记住所有员工的面孔,因此陌生人可以通过后门潜入大楼或与组织的其他成员一起进入。 - 这只会帮助您注意到不应该在房间里的人。您的公司必须有明确的安全漏洞报告流程。请按照现行规定报告情况。

4 注意异常活动。 观察员工的异常行为。如果某人开始查看比平时更多的文件,或者从其他地方(例如,在家中)查看,则他可能正在为第三方收集数据。

4 注意异常活动。 观察员工的异常行为。如果某人开始查看比平时更多的文件,或者从其他地方(例如,在家中)查看,则他可能正在为第三方收集数据。 - 检查垃圾桶的内容是收集公司信息的简单方法。如果您注意到有人在您公司的垃圾桶中翻找(而且这不是员工试图寻找意外丢弃的文件),那么他可能会成为公司间谍。

5 社会工程学方法。 通常,公司间谍只是与人交谈并提出引导性问题。他们可以呼叫并冒充忘记用户名或密码的员工。尝试注意奇怪的问题或试图恐吓对方以获取您需要的信息。

5 社会工程学方法。 通常,公司间谍只是与人交谈并提出引导性问题。他们可以呼叫并冒充忘记用户名或密码的员工。尝试注意奇怪的问题或试图恐吓对方以获取您需要的信息。 - 此外,当陌生人将自己介绍为信息部门的员工或公司的其他重要员工并试图找出密码或各种数据时,也可以使用所谓的“网络钓鱼”方案。

- 培训员工注意可能隐藏间谍企图的某些主要问题或某些社交线索。建立明确的涉密信息沟通秩序。如果不遵守命令,则这是危险的直接信号。

方法 3 of 3:个人生活中的间谍活动

1 注意你周围的环境。 不要带着耳机或看手机走在街上。这使得追逐你变得更容易,因为你不会跟随周围发生的事情。

1 注意你周围的环境。 不要带着耳机或看手机走在街上。这使得追逐你变得更容易,因为你不会跟随周围发生的事情。  2 注意其他车辆。 注意不显眼的汽车。通常,间谍不会选择华而不实的车辆。此外,开始注意属于您认识的人的熟悉的汽车,因为他们也可能有理由跟随您。

2 注意其他车辆。 注意不显眼的汽车。通常,间谍不会选择华而不实的车辆。此外,开始注意属于您认识的人的熟悉的汽车,因为他们也可能有理由跟随您。 - 开车时,试着放慢一点,看看跟在你后面的车的司机是否也这样做。在高速公路上,尝试改变车道,看看其他司机做了什么。

- 间谍不太可能开着一辆又亮又贵的车跟着你。他们通常使用不显眼的机器,溶解在流动中,不会引起注意。如果您似乎被跟踪,请在您的汽车上寻找独特的标志,例如车牌。

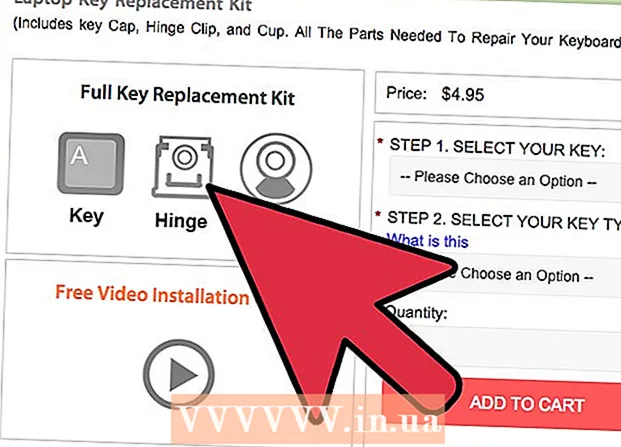

3 发现隐藏的摄像头。 有许多容易被忽视的小型相机。它们可以安装在隐藏的地方或嵌入另一个物体中,以谨慎地记录您的行为。这些相机的尺寸很小,因此请尝试注意可能看起来不合适的小东西,以及乍一看不会通向任何地方的奇怪电线。

3 发现隐藏的摄像头。 有许多容易被忽视的小型相机。它们可以安装在隐藏的地方或嵌入另一个物体中,以谨慎地记录您的行为。这些相机的尺寸很小,因此请尝试注意可能看起来不合适的小东西,以及乍一看不会通向任何地方的奇怪电线。 - 使用您的智能手机检测相机。关掉房间里的灯,打开智能手机上的摄像头。通过镜头检查房间。夜视摄像头发送明亮的红色信号(因此它们可以在黑暗中看到),这些信号将在智能手机屏幕上可见。这将帮助您找到隐藏的摄像机。

- 今天可以购买各种用于寻找隐藏摄像机的设备。一个小装置会产生高频红光信号,你需要用它来探索房间。这种光会被透镜、芯片或红外光源反射。

4 寻找收听设备。 如果您的电话在您结束通话后仍发出奇怪的声音,您可能会被偷听。窃听设备也会干扰电子设备,例如电视和收音机。

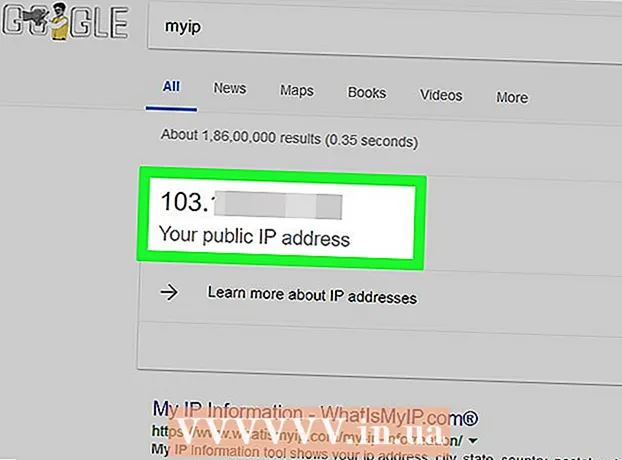

4 寻找收听设备。 如果您的电话在您结束通话后仍发出奇怪的声音,您可能会被偷听。窃听设备也会干扰电子设备,例如电视和收音机。  5 注意异常的 Wi-Fi 网络。 摄像头或录音设备等隐藏设备可以使用 Wi-Fi 网络传输数据。如果您的手机或笔记本电脑在您家中接收到不属于您网络的强信号,则该网络可能正在被外人使用。

5 注意异常的 Wi-Fi 网络。 摄像头或录音设备等隐藏设备可以使用 Wi-Fi 网络传输数据。如果您的手机或笔记本电脑在您家中接收到不属于您网络的强信号,则该网络可能正在被外人使用。

提示

- 许多公司监控其员工的计算机和网络活动,因此如果您在工作时间受到监控,请不要感到惊讶。

- 阅读有关如何成为间谍的书籍和文章。它们可能包含可以让您在现实生活中发现间谍的线索。

- 如果您受到骚扰或发送带有威胁和勒索的信件,那么您需要紧急联系执法机构。侵略者的行为可能与间谍活动没有任何关系,但安全是第一位的。