作者:

Judy Howell

创建日期:

26 七月 2021

更新日期:

1 七月 2024

内容

您是否担心网络或其他人的安全?保护路由器免受有害入侵者的侵扰是安全网络的基础之一。 Nmap或Network Mapper是完成此任务的基本工具之一。该程序扫描目标并报告哪些端口打开和哪些端口关闭。安全专家使用此程序来测试网络的安全性。

踩

方法1之2:使用Zenmap

下载Nmap安装程序。 您可以从开发者的网站上免费下载。强烈建议您直接从开发人员下载它,以避免病毒或伪造文件。 Nmap的安装包包括Zenmap,它是Nmap的图形界面,使新手无需学习命令即可更轻松地运行扫描。

下载Nmap安装程序。 您可以从开发者的网站上免费下载。强烈建议您直接从开发人员下载它,以避免病毒或伪造文件。 Nmap的安装包包括Zenmap,它是Nmap的图形界面,使新手无需学习命令即可更轻松地运行扫描。 - Zenmap程序可用于Windows,Linux和Mac OSX。您可以在Nmap网站上找到所有操作系统的安装文件。

安装Nmap。 下载完成后,运行安装程序。系统将询问您要安装哪些组件。要充分利用Nmap,您需要将其全部选中。 Nmap不会安装任何广告软件或间谍软件。

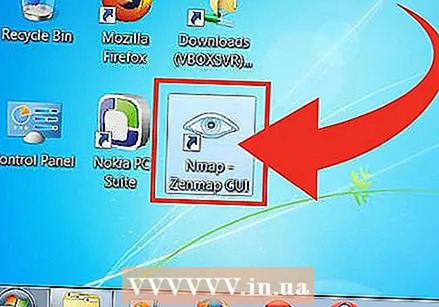

安装Nmap。 下载完成后,运行安装程序。系统将询问您要安装哪些组件。要充分利用Nmap,您需要将其全部选中。 Nmap不会安装任何广告软件或间谍软件。  运行Nmap GUI程序Zenmap。 如果在安装过程中将设置保留为默认设置,则应该在桌面上看到一个图标。如果没有,请检查“开始”菜单。打开Zenmap将启动程序。

运行Nmap GUI程序Zenmap。 如果在安装过程中将设置保留为默认设置,则应该在桌面上看到一个图标。如果没有,请检查“开始”菜单。打开Zenmap将启动程序。  输入扫描目标。 Zenmap程序使扫描过程非常简单。执行扫描的第一步是选择您的目标受众。您可以输入域(example.com),IP地址(127.0.0.1),网络地址(192.168.1.0/24)或其组合。

输入扫描目标。 Zenmap程序使扫描过程非常简单。执行扫描的第一步是选择您的目标受众。您可以输入域(example.com),IP地址(127.0.0.1),网络地址(192.168.1.0/24)或其组合。 - 根据扫描的强度和目的,执行Nmap扫描可能会违反您ISP的条款和条件,并且可能会令人怀疑。在对您的网络以外的目标执行Nmap扫描之前,请始终检查您所在国家/地区的法律和ISP合同。

选择您的个人资料。 配置文件是预设的修饰符组,可更改扫描的内容。配置文件使您可以快速选择不同类型的扫描,而不必在命令行中键入参数。选择最适合您需求的配置文件:

选择您的个人资料。 配置文件是预设的修饰符组,可更改扫描的内容。配置文件使您可以快速选择不同类型的扫描,而不必在命令行中键入参数。选择最适合您需求的配置文件: - 强烈扫描 -广泛的扫描。包括操作系统检测,版本检测,脚本扫描,跟踪路由和主动扫描定时。这被认为是“侵入式扫描”。

- ping扫描 -此扫描可检测目标是否在线而无需扫描端口。

- 快速扫描 -由于时间紧迫,并且仅扫描选定的端口,因此这比常规扫描要快。

- 定期扫描 -这是不带任何参数的标准Nmap扫描。它将返回ping并显示来自目标的开放端口。

单击扫描开始扫描。 扫描的活动结果显示在Nmap的“输出”选项卡中。扫描持续时间取决于您选择的扫描配置文件,到目标的物理距离以及目标的网络配置。

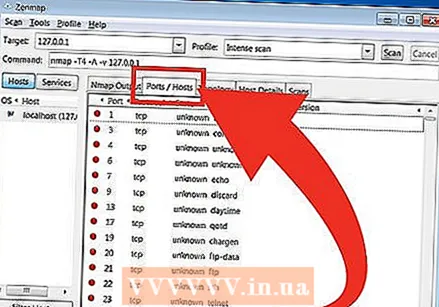

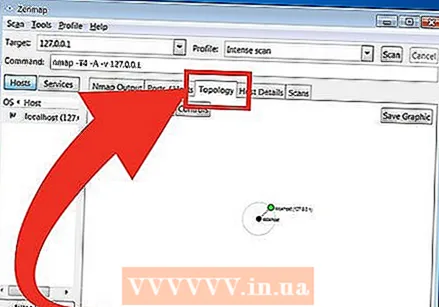

单击扫描开始扫描。 扫描的活动结果显示在Nmap的“输出”选项卡中。扫描持续时间取决于您选择的扫描配置文件,到目标的物理距离以及目标的网络配置。  阅读您的结果。 扫描完成后,您将在Nmap输出选项卡的底部看到消息“ Nmap完成”。现在,您可以根据执行的扫描类型查看结果。所有结果都显示在Nmap的主“输出”选项卡中,但是您可以使用其他选项卡获取有关特定数据的更多信息。

阅读您的结果。 扫描完成后,您将在Nmap输出选项卡的底部看到消息“ Nmap完成”。现在,您可以根据执行的扫描类型查看结果。所有结果都显示在Nmap的主“输出”选项卡中,但是您可以使用其他选项卡获取有关特定数据的更多信息。 - 端口/主机 -此选项卡显示端口扫描的结果,包括这些端口的服务。

- 拓扑结构 -这显示了您执行的扫描的跟踪路由。在这里,您可以查看数据经过多少跳才能达到目标。

- 主机详情 -包含通过扫描获得的目标概述,例如端口数,IP地址,主机名,操作系统等。

- 扫瞄 -此选项卡保存以前运行的扫描作业。这使您可以使用一组特定的参数快速重新扫描。

- 端口/主机 -此选项卡显示端口扫描的结果,包括这些端口的服务。

方法2之2:使用命令行

- 安装Nmap。 在使用Nmap之前,您需要安装软件,以便可以从操作系统的命令行运行它。 Nmap很小,可以免费从开发人员那里获得。请按照以下针对您的操作系统的说明进行操作:

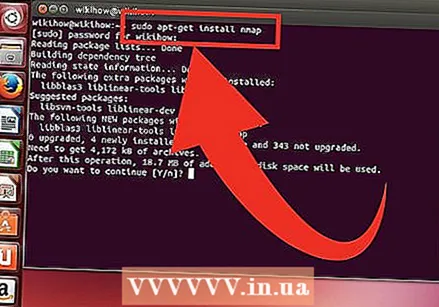

- 的Linux -从您的存储库下载并安装Nmap。 Nmap可用于大多数Linux存储库。根据您的分布,运行以下命令:

- 红帽,Fedora,SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32位)或

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64位) - Debian,Ubuntu

须藤apt-get install nmap

- 红帽,Fedora,SUSE

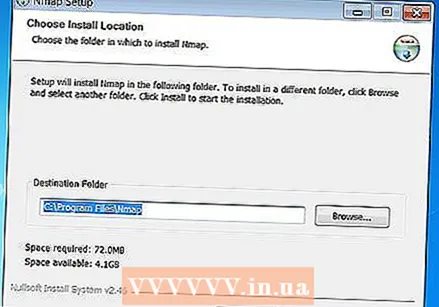

- 视窗 -从Nmap下载安装程序。您可以从开发者的网站上免费下载。强烈建议您直接从开发人员下载,以避免可能的病毒或伪造文件。通过安装程序,您可以快速安装Nmap的命令行工具,而无需将其解压缩到正确的文件夹中。

- 如果您不希望使用Zenmap图形用户界面,则可以在安装过程中取消选中它。

- Mac OS X -下载磁盘映像文件Nmap。可以从开发人员的网站上免费下载。强烈建议您直接从开发人员下载,以避免可能的病毒或伪造文件。使用随附的安装程序在系统上安装Nmap。 Nmap需要OS X 10.6或更高版本。

- 的Linux -从您的存储库下载并安装Nmap。 Nmap可用于大多数Linux存储库。根据您的分布,运行以下命令:

- 打开命令行。 您从命令行启动Nmap命令,结果显示在命令下方。您可以使用变量来更改扫描。您可以从命令行的任何目录运行扫描。

- 的Linux -如果您在Linux发行版中使用GUI,则打开终端。终端的位置因分布而异。

- 视窗 -可以通过按Windows键+ R并在运行字段中键入“ cmd”来访问。在Windows 8中,按Windows键+ X,然后从菜单中选择命令提示符。您可以从另一个文件夹运行Nmap扫描。

- Mac OS X -在“应用程序”文件夹的“实用程序”子文件夹中打开“终端”应用程序。

- 的Linux -如果您在Linux发行版中使用GUI,则打开终端。终端的位置因分布而异。

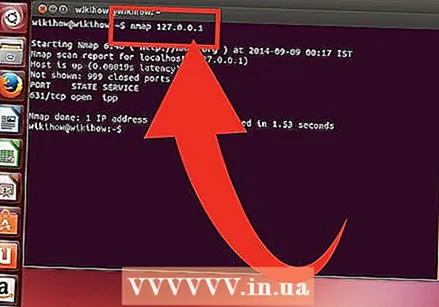

扫描您的目标受众的大门。 要进行标准扫描,请键入nmap target>。这将对目标执行ping操作并扫描端口。这是可以轻松检测到的扫描。结果显示在屏幕上。您可能需要再次向上滚动才能查看所有结果。

扫描您的目标受众的大门。 要进行标准扫描,请键入nmap target>。这将对目标执行ping操作并扫描端口。这是可以轻松检测到的扫描。结果显示在屏幕上。您可能需要再次向上滚动才能查看所有结果。 - 根据扫描的强度和目的,运行Nmap扫描可能会违反ISP的条款和条件,并且可能会令人怀疑。在除家庭网络以外的目标上运行Nmap扫描之前,请务必检查您所在国家/地区的法律和ISP合同。

运行自定义扫描。 您可以在命令行上使用变量来更改扫描的参数,从而得到更详细或更不详细的结果。更改扫描变量将更改扫描深度。您可以添加多个变量,以空格分隔。将变量放在目标前面:nmap变量>变量> target>

运行自定义扫描。 您可以在命令行上使用变量来更改扫描的参数,从而得到更详细或更不详细的结果。更改扫描变量将更改扫描深度。您可以添加多个变量,以空格分隔。将变量放在目标前面:nmap变量>变量> target> - -sS -这是SYN隐形扫描。它不像标准扫描那样引人注目,但可能需要更长的时间。许多现代防火墙都可以检测到–sS扫描。

- -sn -这是ping扫描。这将禁用端口扫描,并且仅检查主机是否在线。

- -O -这是对操作系统的扫描。扫描将尝试确定目标操作系统。

- -一种 -此变量使用一些最常用的扫描:操作系统检测,版本检测,脚本扫描和跟踪路由。

- -F -这将激活快速模式并减少正在扫描的端口数。

- -v -这会在您的结果中显示更多信息,使它们更易于阅读。

将扫描运行到XML文件。 您可以将扫描结果输出到XML文件,以便在任何Web浏览器中轻松阅读。为此,您需要变量 -牛 以及为新的XML文件提供文件名。完整的命令可能类似于nmap –oX Scan Results.xml target>。

将扫描运行到XML文件。 您可以将扫描结果输出到XML文件,以便在任何Web浏览器中轻松阅读。为此,您需要变量 -牛 以及为新的XML文件提供文件名。完整的命令可能类似于nmap –oX Scan Results.xml target>。 - XML文件将保存在您当前的工作位置。

尖端

- 目标没有回应?扫描后放置参数“ -P0”。即使程序认为目标不存在,这也会强制Nmap开始扫描。如果计算机被防火墙阻止,这将很有用。

- 想知道扫描如何进行吗?进行扫描时,请按空格键或任何键以查看Nmap的进度。

- 如果您的扫描似乎要花费永远的时间(二十分钟或更长时间),请在命令中添加参数“ -F”,以便Nmap仅扫描最常用的端口。

警示语

如果您经常运行Nmap扫描,请记住,您的ISP(Internet服务提供商)可能会提出问题。一些ISP会定期扫描Nmap流量,而Nmap并不是最不引人注目的工具。 Nmap是黑客使用的非常知名的工具,因此您可能需要解释一下。

- 确保您有权扫描目标!扫描www.whitehouse.gov只是在寻找麻烦。如果要扫描目标,请尝试使用scanme.nmap.org。这是一台由Nmap的作者设置的测试计算机,可以免费扫描而不会遇到任何麻烦。